控制系統安全性

控制系統安全性(Control system security)是在自动化技术及工業控制系統中避免因蓄意破壞或是意外干擾而影響其正常運作的能力。許多的控制系統會管理電力、石化加工、供水、交通、製造及運輸等基礎服務。其中需要有電腦、網路、作業系統、應用程式及可编程逻辑控制器,其中的任何一項都可能會有漏洞。從2010年發現的震网蠕蟲就可以看出這些系統在面對網路攻擊時的脆弱[1]。因此美國及其他國家通過了網路安全法規要求強化在關鍵基礎建設上控制系統的防護。

控制系統安全性也有許多不同的名稱,例如SCADA安全性(SCADA security)、製程控制網路安全性(PCN security)、工業网络安全(industrial network security)及控制系統網路安全性(control system cyber security)。

風險

工業自動化及控制系統(IACS)本質上的不安全以及易受破壞,可能會造成重大的影響,例如人員安全性問題、造成人員傷亡、對環境的衝擊、生產力的下降、設備的損壞、資料被竊取,以及公司形象的影響。

目前已有一些可以評估及減輕這些潛在風險的指南,有許多政府標準、行業文件及國際標準已應用這些指南,如下所述。

控制系統的脆弱

由於過去十至十五年中出現的一些情形,工業自動化及控制系統更容易受到安全事件的影響。

- 大量使用商業現貨(Commercial Off-the Shelf、COTS)技術及協定。科技的整合(例如微軟Windows系統、SQL及以太網等技術)表示過程控制系統更容易受到影響IT系統的病毒、蠕蟲和特洛伊木馬的攻擊。

- 企業網路整合(使用工廠網路、企業網路甚至公開網路)表示舊有的過程控制系統會受到一些之前設計時未考慮到的通訊壓力。

- 遠端存取的需求:由於工程、運營或是技術支持需要的不間斷存取,也表示對控制系統的連接會更不安全。

- 隱晦式安全:只用技術的隱晦不公開來實現安全性。

針對自動化系統的網路威脅及攻擊策略正快速的變化。而控制系統安全性的法規很少,因為法規訂定需要一段時間,無法快速更改。例如美國,只有針對核能及化学工业的控制系統安全性有法規要求[2]。

政府措施

美國政府的计算机应急响应小组(US-CERT)一開始建構了控制系統安全計劃(control systems security program),也就是現在的國家網絡安全和通信集成中心(NCCIC)工業控制系統,此計劃提供了大量免費的國家標準技術研究所(NIST)有關控制系統安全的標準文件 [3]。

自動化及控制系統安全標準

ANSI/ISA-99

ANSI/ISA-99是定義電子安全工業自動化及控制系統(IACS)實現步驟的一系列標準、技術報告以及相關資訊。這份指南針對負責製造、設計、實現或是管理工業自動化控制系統的終端用戶(資產所有者)、系統整合商、安全實作者以及控制系統製造商。

此文件一開始稱為ANSI/ISA-99或ISA99標準,因為是國際自動化學會(ISA)99委員會所創立的,後來審核後,以美國國家標準協會(ANSI)文件的型式發佈。不過在2010年重新編號為ANSI/ISA-62443,目的是將ISA和ANSI文件的編號可以對應国际电工委员会標準的編號。

ISA工作文件的編號原則為ISA-62443-x-y,舊有的ISA99命名只為考慮舊文件延續性時才使用。

ISA99仍然是ISA中工業自動化及控制系統安全委員會(Industrial Automation and Control System Security Committee) 的名稱。委員會自從2002年起發布了一系統有關IACS安全性主題的標準以及技術報告。這些文件會提交給ISA,核可後,再以ANSI的文件發布。文件也會提交給IEC,因為IEC 62443系列的標準及規範是依照IEC標準的發展流程來發布。

IEC 62443

IEC 62443網路安全標準是依IEC標準產生流程所訂定的,而ANSI/ISA-62443提案是提交給美國的委員會並且進行審核,也在委員會中提出意見。IEC 62443中的許多委員會會審核修訂意見,也會在委員會中討論,若大家同意即進行更改。IEC委員會中的許多成員也是ISA S99委員會的成員。迄今為止,已經使用了ANSI/ISA 62443原始文件的基礎概念[4]。

這些標準會由許多不同產業的從業人員使用,以此來設計和評估自動化系統,以提高網絡安全性。許多標準已用在個人、工程流程、產生以及系統網路安全驗證計劃(cybersecurity certification programs,也稱為合格評定計劃,conformity assessment program)中。

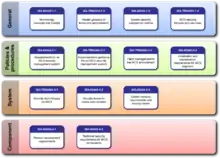

ISA-62443的標準及技術報告會分為四類,分別是通則(General)、政策及流程(Policies and Procedures)、系統(System)及元件(Component)[5]。

- 第一層(最上層)是一般性或是基礎的資訊,例如概念、模型及術語,也包括描述IACS安全矩陣及安全生命週期的工作成果。

- 第二層的工作成員是針對資產所有者。其中提到有關創建及維持有效IACS安全計劃的許多不同層面。

- 第三層包括了控制系統安全整合的系統設計指引以及要求的相關文件。其中的核心是zone及conduit design model。

- 第四層包括了有關特定控制系統產品的產品開發以及技術需求。主要是針對控制產品的供應商,不過也可以供整合者及資產所有者使用,以建構其安全性產品。

控制系統安全認證

有關控制系統安全的認證,有許多國際性的認證單位可以進行認證。大部份的框架會以IEC 62443為基礎,描述測試方式、監督審核政策、公共文件 政策,以及各專案中相關的層面。

IEC 62443認證

全球已有數個認證單位可以進行IEC 62443標準的網路安全認證計劃,像是SGS、德国莱茵TUV集团(TÜV Rheinland)、TÜV南德意志集团(TÜV SÜD)及保险商实验室(UL)。驗證會由依照ISO/IEC 17065及ISO/IEC 17025合格的驗證單位(Certification Bodies、CB)授予。驗證單位是由認證機構(Accreditation Body、AB)認可,可以進行審核、評估及測試工作。一般而言每一個國家內會有一個認證機構(AB),認證機構會依照ISO/IEC 17011的要求運作。此標準中有包括認證機構在認可合格評定單位(conformity assessment bodies),有關的能力、一致性及公正性的要求。認證機構(AB)一般會是有關管理系統,產品,服務和人員認證方面的國際認證論壇(International Accreditation Forum、IAF)的成員,或是認證實驗室的國際實驗室認證合作組織(International Laboratory Accreditation Cooperation、ILAC)的成員。有關各認證機構(AB)之間,有多邊認可安排(Multilateral Recognition Arrangement、MLA),以確保驗證單位的認可可受到其他國家認證機構(AB)的承認。

參考資料

- Byres, Eric; Cusimano, John. . Tofino Security and exida Consulting LLC. February 2012 [March 3, 2011]. (原始内容存档于January 23, 2013).

- Gross, Michael Joseph. . Vanity Fair. Condé Nast. 2011-04-01 [2017-11-29]. (原始内容存档于2017-11-29).

- . ics-cert.us-cert.gov/. [2019-10-01]. (原始内容存档于2010-10-26).

- . www.iec.ch. [2019-10-01]. (原始内容存档于2021-03-08).

- More information about the activities and plans of the ISA99 committee is available on the committee Wiki site ()

相關條目

- 網路安全

- 網路安全標準

外部連結

- IEC 62443 (页面存档备份,存于)

- IECEE (页面存档备份,存于)

- ISA 99 Standards (页面存档备份,存于)

- ISA Security Compliance Institute (页面存档备份,存于)

- NERC Standards (see CIP 002-009)

- NIST webpage (页面存档备份,存于) NIST

- API 1164 Pipeline SCADA Security (页面存档备份,存于)

- NERC Critical Infrastructure Protection (CIP) Standards (页面存档备份,存于)

- ChemITC Guidance Documents

- CPNI Security for Industrial Control Systems Guidance (页面存档备份,存于)

- International Accreditation Forum (页面存档备份,存于)